Administrace MFA

Azure IT Pro • Neznámé datum

#administrátoři#AzureMulti-FactorAuthentication#postup#studenti

MFA v kombinaci s heslem poskytuje mnohem silnější zabezpečení než samotné heslo. V tomto článku si popíšeme, jak MFA nasadit a ukážeme si, jak tuto ochranu spravovat.

Proč MFA?

Proč byste ale měli zvážit nasazení MFA oproti klasickému přihlašování pouze heslem? Odpověď je v celku jednoduchá - bezpečnost. Buďme k sobě upřímní, většina uživatelů nemění svá hesla pravidelně. Dalším velkým problémem je, že uživatelé používají stejné heslo na více stránek. Poté se ale může stát, že některá z těchto stránek je napadena. Útočníci pak do rukou dostávají nejen heslo na danou stránku. V tomto případě bývá právě vícefaktorová autentizace poslední obrannou linií, která zabrání přihlášení útočníka a zamezení přístupu k citlivým datům.

Způsoby MFA

Existuje několik metod, kterými lze autentizovat uživatele a je jen na vás, jakou z nich si zvolíte. Asi nejpohodlnější metodou je mobilní aplikace, ve které kliknete na notifikaci, nebo opíšete klíč vygenerovaný touto aplikací. Další metody zahrnují například automatizovaný hovor, nebo ověřovací kód zaslaný SMS zprávou.

Jak MFA nasadit?

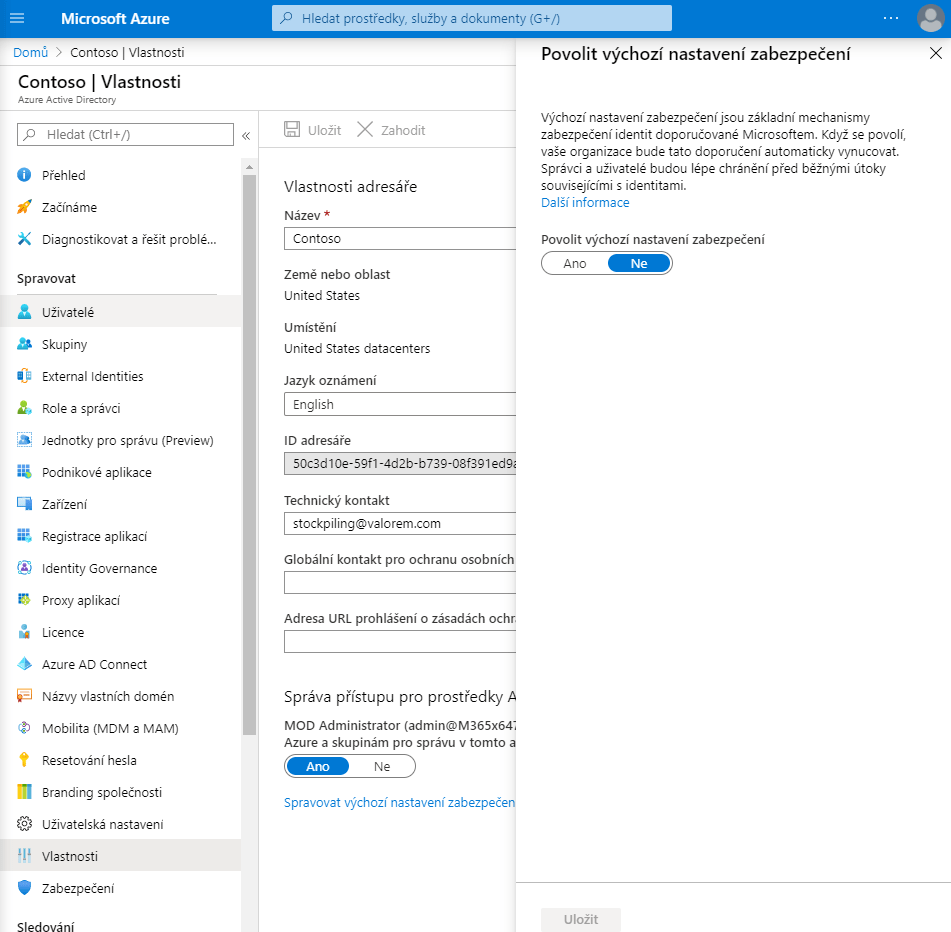

Pokud chcete MFA nasadit, je zde více možností. Tou nejzákladnější (také zadarmo) je Výchozí nastavení zabezpečení. K této volbě se dostaneme skrze Active Directory a záložku Vlastnosti. Zde lze po kliknutí na Spravovat výchozí nastavení zabezpečení aktivovat doporučená nastavení Microsoftu. Tato nastavení, mimo jiné, aktivují i vícefaktorové ověřování pro všechny uživatele. Samotní uživatelé budou po přihlášení vyzváni k přidání zařízení a ověření jejich identity.

Další informace o Výchozím nastavení zabezpečení v Microsoft Docs

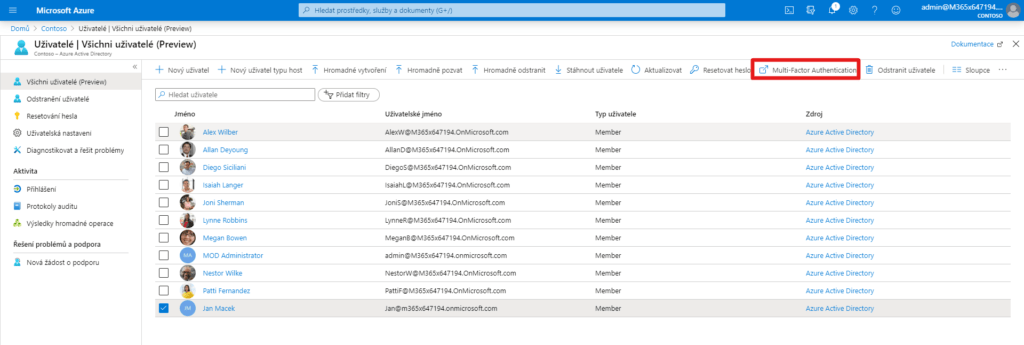

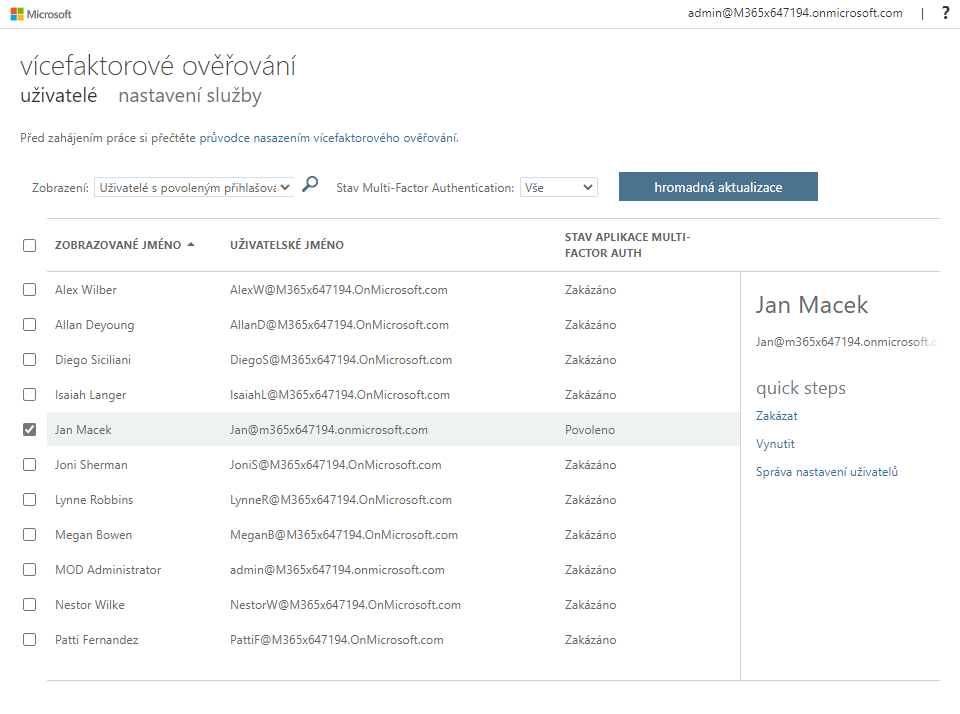

Dále se podíváme na spuštění MFA skrze Azure Active Directory. Nejprve je nutné přejít na stránku uživatelé a poté kliknout na Multi-Factor Authentication.

Po kliknutí na toto se ocitnete na stránce, kde můžete vybrat uživatele a jednotlivě jim povolit nebo vynutit vícefaktorové ověření. Tato varianta je dostupná s jakoukoli licencí Office 365, Microsoft 365 nebo placenou licencí Azure AD.

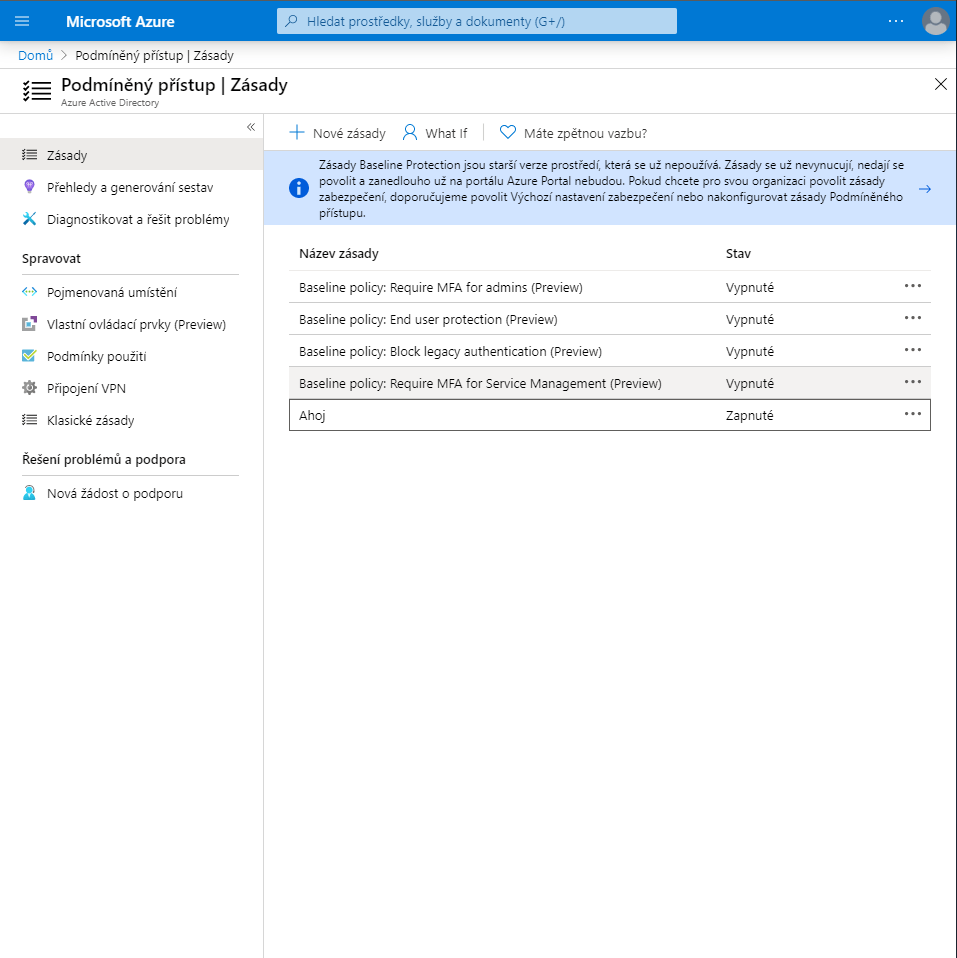

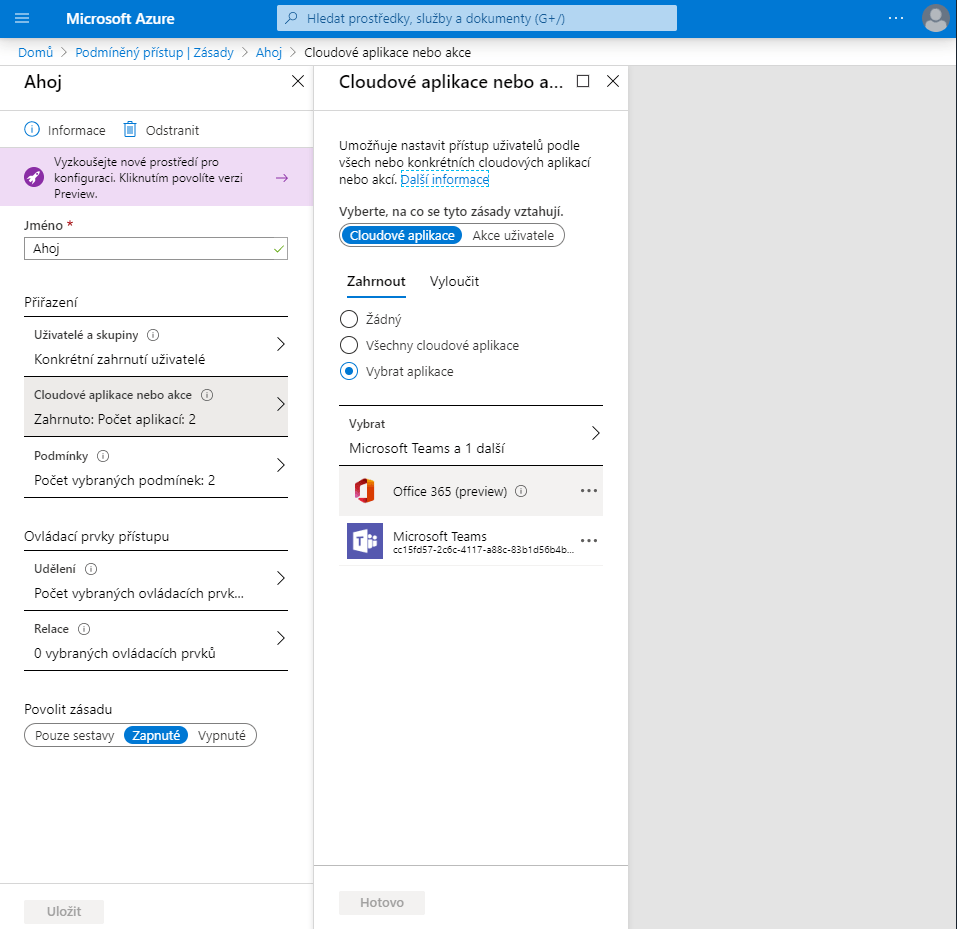

Další z nich je podmíněný přístup, který mimo jiné poskytuje i mnohem větší kontrolu nad tím, kdy bude po uživateli požadováno ověření. Nastavení tímto způsobem se provádí přes vytvoření/upravení zásady v podmíněném přístupu. K nastavení je vyžadována licence Azure AD Premium (P1 nebo P2).

V zásadě lze vybrat uživatele, kterých se to bude týkat. Samozřejmě se dají zahrnout všichni. Poté lze vybrat přímo aplikace, kterých se bude ověřování týkat. V neposlední řadě lze nastavit také podmínky, při kterých bude požadováno ověření (OS zařízení, umístění v síti, či stav zařízení).

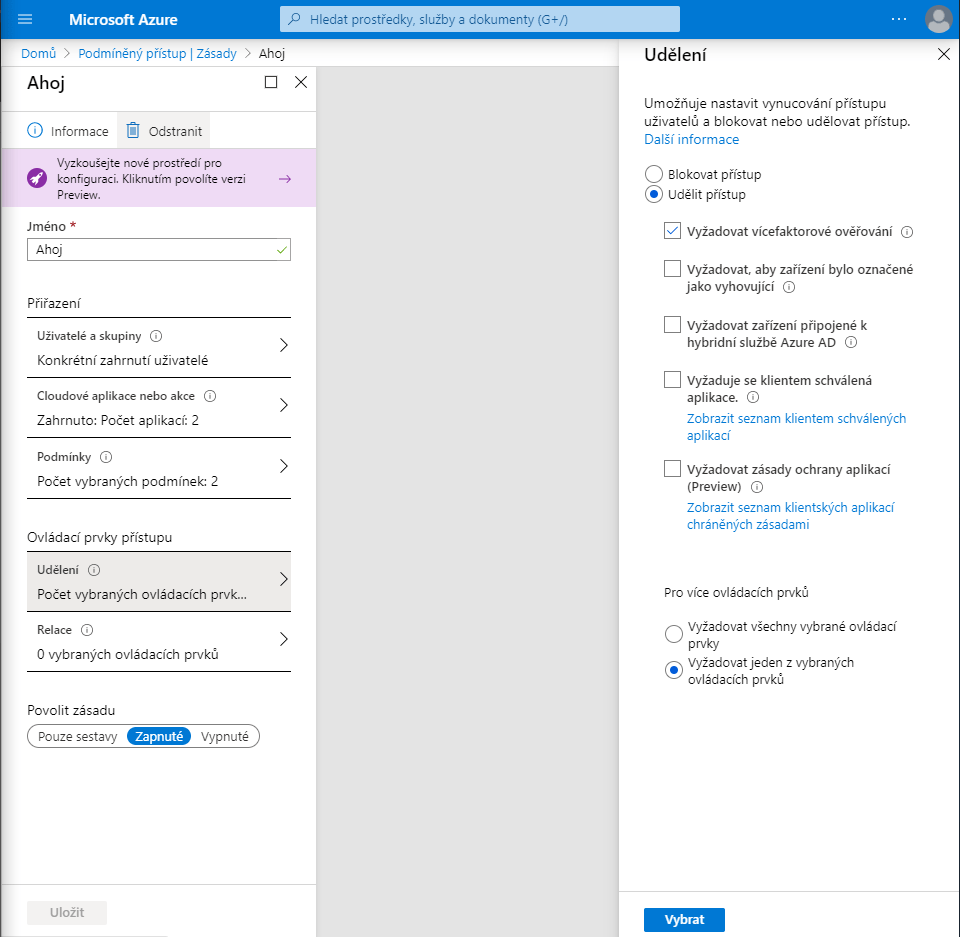

Po specifikování podmínek je nutné říci, co má zásada udělat. Pokud chceme ověřit uživatele pomocí MFA, je nutné na stránce Udělení zvolit "Vyžadovat vícefaktorové ověření".

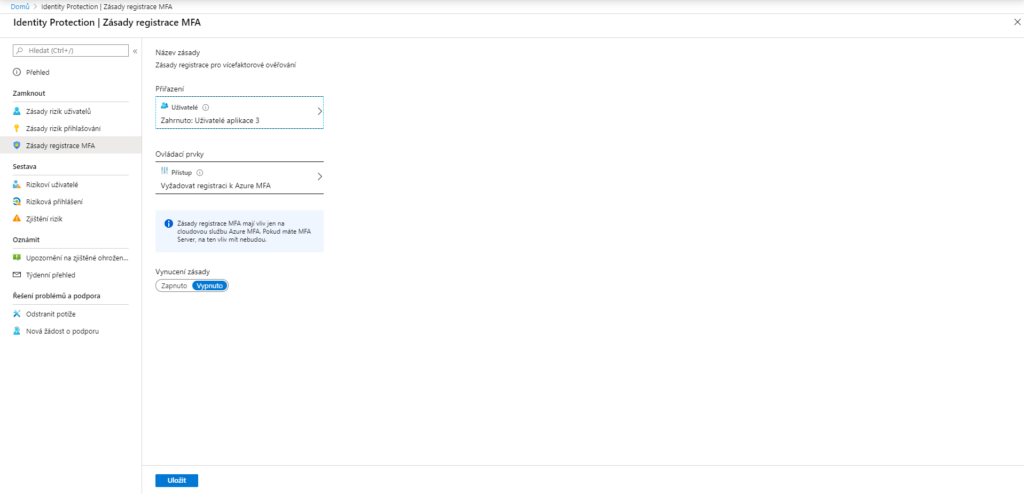

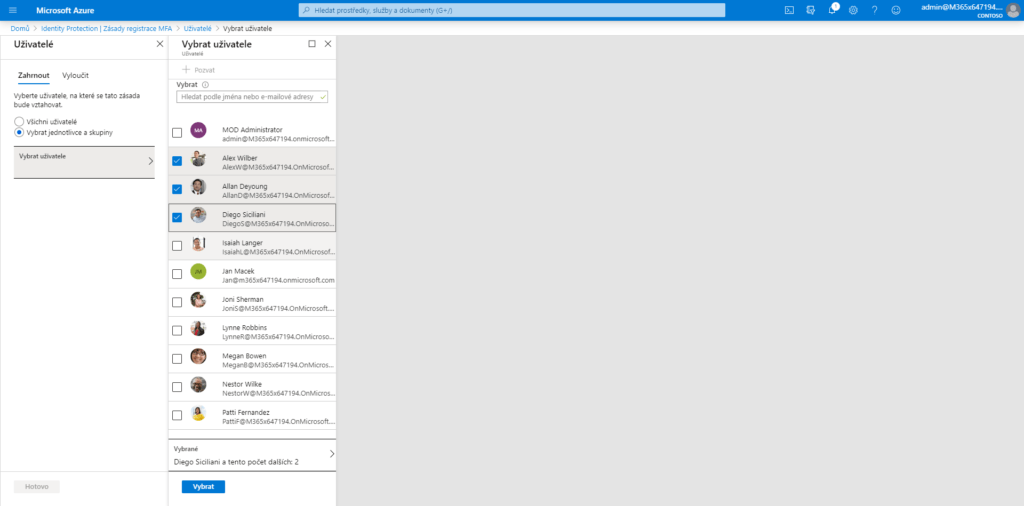

Poslední možností, jak povolit MFA je skrze Azure AD Identity Protection. Tato volba je nejjednodušší, ale dostupná pouze pro předplatné Azure AD P2, nebo Microsoft 365 E5/A5. Nejprve se musíte dostat na stránku Identity Protection a na Zásady registrace MFA.

Zde poté vyberete uživatele, kterých se zásada bude týkat a nakonec povolíte vynucení zásady.

Jaké možnosti nastavení ale toto MFA poskytuje a jaká mají tato nastavení možnosti? Začneme na úvodní stránce pro MFA. Zde můžete buď začít s implementací MFA, nebo diagnostikovat a řešit problémy, které mohou nastat.

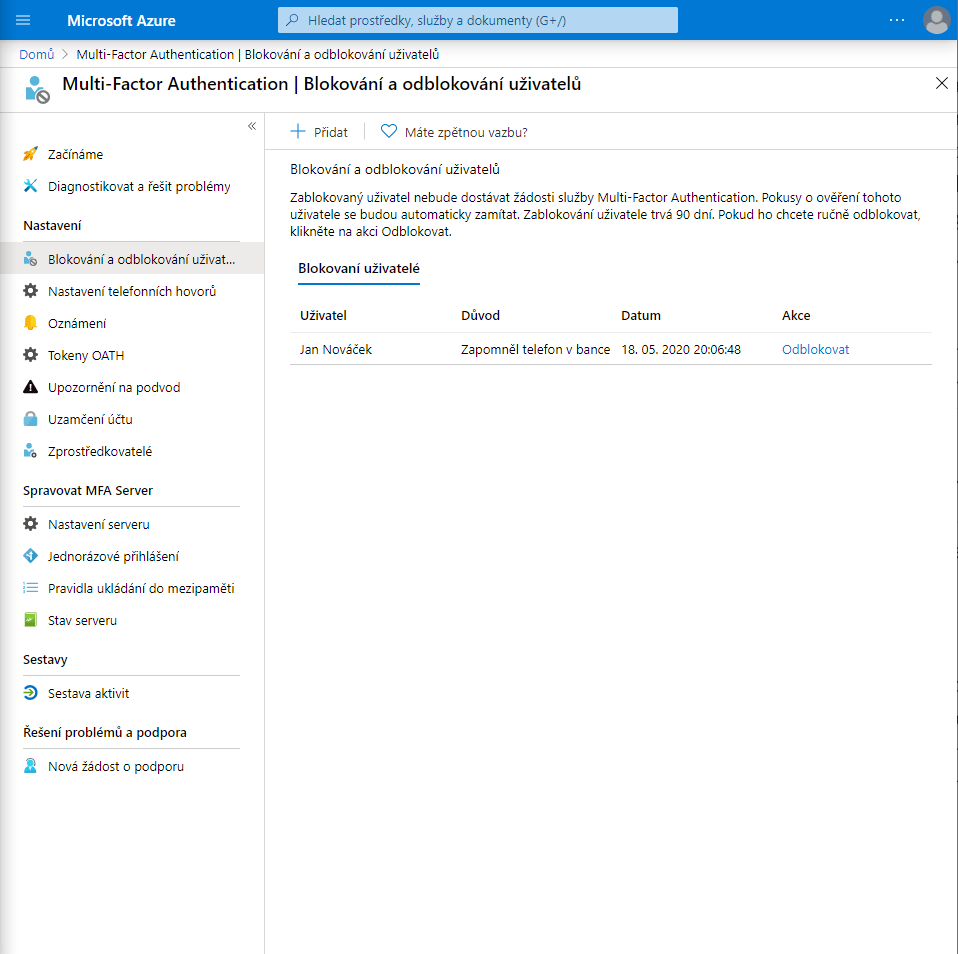

Občas se může například stát, že uživatel, který má přístup k citlivým datům ztratí telefon nebo je mu odcizen. V tomto případě je určitě důležité znepřístupnit účet a také zablokovat žádosti přicházející na toto zařízení. Blokace trvá 90 dnů, ale lze jej manuálně odblokovat.

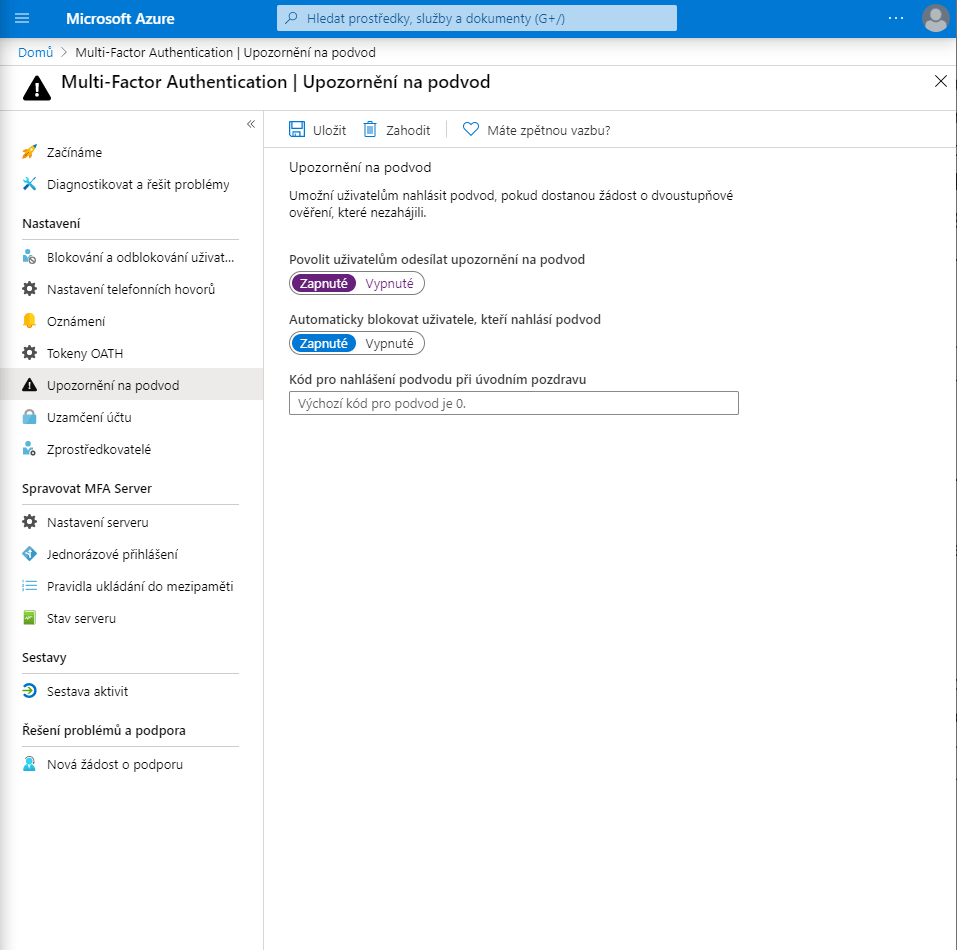

Další velmi důležitou záložkou je "Upozornění na podvod". Podvodem je zde myšlena situace, kdy vám jako uživateli přijde žádost o schválení přístupu, ale vy jste se nikde nepřihlašovali. Zde lze nastavit, jestli bude tato možnost uživateli zpřístupněna, nebo zdali se mají automaticky blokovat uživatelé, kteří podvod nahlásili.

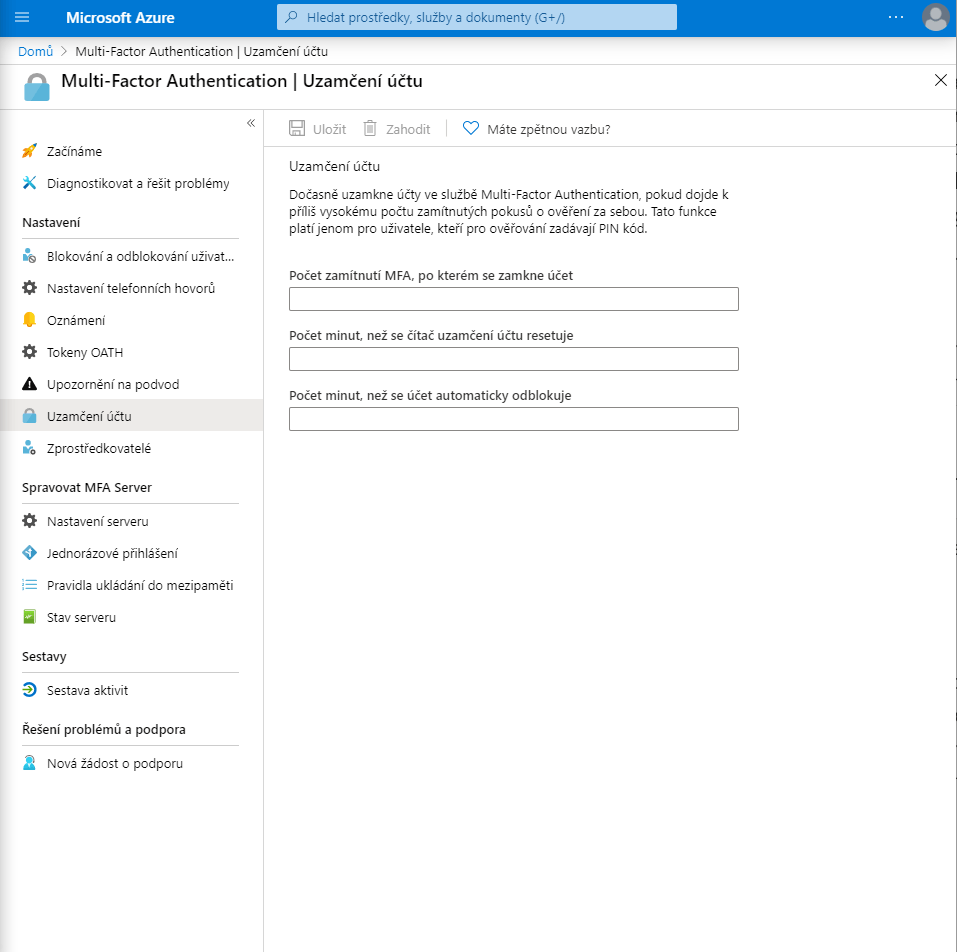

Poslední důležité nastavení je uzamčení účtu. Uzamčení účtu slouží k automatickému dočasnému zablokování přístupu na účet, když dojde k velkému počtu zamítnutí za sebou. Lze zde nastavit dobu, po které se účet odblokuje, nebo i počet špatných pokusů, po kterém dojde k zablokování.

Závěřem